خداع الكاشف: كيف يتحايل الطلاب على أنظمة منع الغش عبر الهندسة العكسية

لم يعد الغش الأكاديمي مجرد نظرات خاطفة على ورقة زميل أو استعانة بهاتف خفي. اليوم، الغش الرقمي أصبح ميدانا لمعارك تقنية متقدمة، حيث يطوّر بعض الطلاب أدوات تستند إلى الهندسة العكسية بهدف اختراق أنظمة المراقبة الرقمية المستخدمة في الامتحانات عن بُعد، مثل:

- Safe Exam Browser (SEB)

- ProctorU

- Respondus LockDown Browser

إنها معركة ذكية بين “الكاشف” و”المخادع”، حيث يسعى كل طرف لتفوق تقني دائما.

1. الهندسة العكسية – التعريف والاستخدام

الهندسة العكسية (Reverse Engineering) هي عملية تحليل برنامج ما بهدف فهم آلية عمله الداخلية، بهدف:

- تحديد نقاط الضعف

- تجاوز الحمايات

- إعادة بناء أو تقليد وظائفه

1.1. من السايبر إلى الصفوف الدراسية

بعض الطلاب ذوي الخلفية التقنية بدأوا يستخدمون أدوات مثل:

- Wireshark لمراقبة الشبكات

- x64dbg وIDA Pro لتحليل سلوك البرامج

- DLL injection لتغيير وظائف البرامج أثناء التشغيل

كل ذلك بهدف خداع أنظمة الرقابة الرقمية والتغلب عليها دون اكتشافهم.

2. أمثلة واقعية على اختراق أنظمة منع الغش

2.1. اختراق Safe Exam Browser (SEB)

- SEB مصمم لمنع تشغيل أي برامج أو تصفح الإنترنت أثناء الامتحان.

- بعض الطلاب قاموا بإعادة برمجة ملفات التكوين (Configuration Files) لجعل المتصفح يسمح بتطبيقات معينة.

- في حالات أخرى، تم استخدام أنظمة تشغيل وهمية (Virtual Machines) وتشغيل SEB بداخلها، مما يُمكّن المستخدم من التفاعل مع نظام التشغيل الحقيقي دون قيود.

2.2. التلاعب بـ ProctorU

- ProctorU يعتمد على المراقبة الحية عبر الكاميرا والمايكروفون وتحليل سلوكيات الطالب.

- تم تسجيل حالات استخدم فيها الطلاب شاشات خفية أو برمجيات تقسيم الشاشة مع تعديلات في سجل النظام (Registry) لإخفاء التطبيقات قيد التشغيل.

- كما ظهرت طرق لعرض فيديوهات مُسجلة مسبقا للكاميرا أو استخدام ذكاء اصطناعي لمحاكاة وجه الطالب بصريا أثناء الامتحان.

3. لماذا تفشل بعض أنظمة الحماية في صد هذه الهجمات؟

3.1. الاعتماد على حمايات تقليدية

العديد من الأنظمة تعتمد على:

- حظر التطبيقات المفتوحة (blacklists)

- إغلاق النوافذ المفتوحة

- مراقبة العمليات في الخلفية

لكنها لا تتعامل مع:

- التحايل على مستوى النواة (Kernel-level)

- إعادة برمجة النظام الوهمي (VM)

- تعديل ملفات النظام قبل التشغيل

3.2. غياب آليات التحقق البيومترية الديناميكية

معظم الأنظمة لا تتحقق من أن الطالب هو نفسه من يُجري الامتحان طيلة الوقت، بل في البداية فقط، مما يسمح باستبدال الشخص أو توظيف أدوات تنكرية متقدمة.

4. ما الذي يدفع الطلاب لاختراق هذه الأنظمة؟

4.1. الضغوط الأكاديمية والنفسية

- ضيق الوقت، ضعف التحصيل، الخوف من الرسوب.

- غياب الدعم الأكاديمي في التعليم عن بُعد.

4.2. “متعة الاختراق”

لبعض الطلاب، الأمر لا يتعلّق فقط بالحصول على درجات، بل بـ”إثبات الذات كمخترقين أذكياء”، وتُعرض تجاربهم على منتديات مثل:

- Reddit /r/hacking

- Hack Forums

- GitHub Repos for SEB Bypass Scripts

5. كيف يمكن للجامعات الرد على هذا التهديد؟

5.1. تعزيز أنظمة المراقبة باستخدام الذكاء الاصطناعي

- مراقبة تعابير الوجه وحركة العين في الزمن الحقيقي.

- التعلم السلوكي والتعرف على الأنماط غير الطبيعية.

5.2. دمج مصادقات متعددة (Multi-Factor Biometrics)

- تحليل الصوت، الوجه، وأنماط الطباعة (Keystroke Dynamics).

- تحقق دوري كل 10 دقائق بدلا من مصادقة واحدة في البداية.

5.3. تصميم امتحانات يصعب غشها

- الأسئلة المخصصة (Personalized Questions)

- الامتحانات المفتوحة المصادر (Open Book) التي تتطلب تحليلا بدل الحفظ.

- المكون الشفهي أو التفاعلي الذي يُجبر الطالب على شرح إجاباته.

خلاصة:

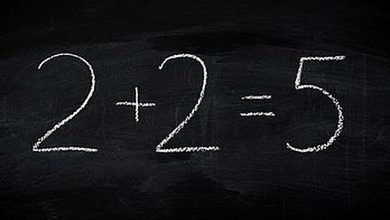

الغش الأكاديمي عبر اختراق أنظمة المراقبة لم يعد مجرد تجاوز بسيط، بل أصبح ساحة مواجهة سيبرانية مصغّرة.

ما لم تتطور الأدوات الأمنية وتُحدّث باستمرار، فإن “الكاشف” سيبقى عرضة للخداع في زمن التحايل الرقمي الذكي.

- قائمة المراجع:

[1] Zhou, H., & Wang, Y. (2022). Security Analysis of Remote Online Exam Proctoring Systems.

الورقة تقدم تحليلا تفصيليا لأوجه القصور الأمنية في أدوات مراقبة الامتحانات عن بعد، مع دراسة حالة على عدد من الأنظمة الشائعة.

[2] Safe Exam Browser – توثيق الثغرات والتقارير الفنية من مجتمع GitHub.

تم رصد وتوثيق مجموعة من الثغرات البرمجية المؤثرة في بنية برنامج SEB، تتعلق بآليات التحكم بالنافذة، وكسر الحماية، وتعطيل السياسات الأمنية.

[3] Wired Magazine (2021). Students Are Hacking Their Remote Learning Tools—and That’s OK.

تقرير صحفي موسع يستعرض كيف يستخدم الطلاب أدوات هندسة عكسية لتجاوز أنظمة الحماية الرقمية خلال التعليم عن بُعد.

[4] ProctorU – الوثيقة الأمنية الرسمية من الشركة المطورة.

تقدم معلومات معمقة حول البنية التحتية الأمنية وخط الدفاع السيبراني الذي تستخدمه ProctorU، لكن تشير أيضا إلى محدوديات حقيقية في الرصد والتتبع.

[5] Reddit – /r/hacking

يتضمن تجارب فعلية ونقاشات حيّة بين طلاب ومستخدمين حول تجاوز أنظمة المراقبة مثل Proctorio وSEB باستخدام أساليب متقدمة.